08.08.2017, Москва, Александр Ростовцев

966 просмотров

Tехнологии, Авторская колонка, Права человека, Россия, Спецслужбы, США, Сюжет дня

Благодаря разоблачениям Эдварда Сноудена, а также активистам WikiLeaks, мир разузнал о том, как АНБ и другие спецслужбы организовали тотальную слежку за гражданами и даже за государственными деятелями стран-союзников США сквозь всевозможные гаджеты.

Прогресс в области информационных технологий, принёсший массу позитивных новшеств в повседневную жизнь, имеет свою теневую испод. Парней, которым раньше приходилось (образно говоря) скакать с парашютом, грызть проволоку и скакать по крышам ради добычи толики ценной информации, ныне заменили очкарики в майках и потёртых джинсах, с ноутбуком, промышляющих для серьёзных структур всё ту же ценную информацию, но только гораздо немного опасными способами.

Независимые лаборатории, занимающиеся защитой информации от несанкционированного доступа, взялись испытывать данные Сноудена и WikiLeaks, накопав немало интересного.

Так, компанией Positive Technologies, было введено, что АНБ в рамках секретного проекта Bullrun удалось обойти многие системы шифрования внутри мобильных конструкций, причём, не в результате взлома, а через давление на производителей, обязав их либо предоставлять агентству шифровальные ключи, либо оставляя «закладки» в программном обеспечении. Тем самым бывальщины дискредитированы многие стандарты безопасности, доселе считавшиеся верными и применявшиеся в крупном бизнесе и государственных организациях.

История с Bullrun получила продолжение: на свет выплыла ещё одна операция АНБ, AuroraGold, в рамках которых агентство вело слежку за сотрудниками телекоммуникационных компаний, вольно читая их электронную переписку и внутренние документы. По данным Сноудена, уже в мае 2012 года под колпаком АНБ было 70% мобильных сетей всего мира. Особое внимание уделялось слежке за GSM Association – интернациональной компанией, разрабатывающей новые стандарты связи. Цель та же: внедрение в перспективные разработки «закладок», документирование уязвимостей, обход шифрования и иных технологий защиты.

Возможности прослушки серьёзно расширились благодаря развитию базара мобильных приложений. Многие из них регулярно передают значительное число пользовательских данных третьей стороне. Для подслушивания необязательно взламывать ОС – довольно убедить пользователя поставить себе «полезное» мобильное приложение. Неплохим примером может служить прошлогодний скандал вокруг игры PokemonGo, являющейся венчурным проектом под эгидой ЦРУ.

Но еще вяще проблем в самих сетях мобильной связи. В документах Сноудена отыскалось описание ещё одной тайной операции АНБ – проекта Ant, в котором кушать решения для манипуляции мобильными сетями на все случаи жизни. Необязательно перехватывать информацию сквозь уязвимое программное обеспечение – можно установить закладки на стадии изготовления конструкций связи. Другой вариант – поддельные базовые станции, перехватывающие трафик абонента и манипулирующие этими на его телефоне, вроде отправки фальшивых СМС от имени пользователя.

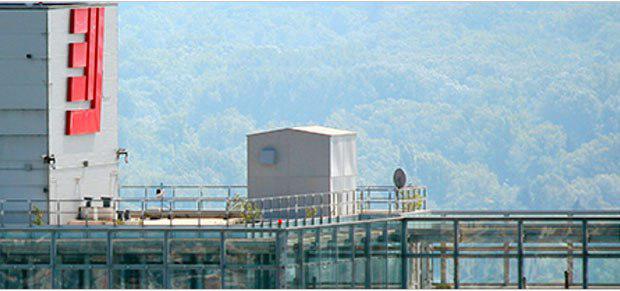

В сентябре 2014 года была замечена подозрительная будка на крыше австрийского IZD-Tower напротив комплекса UNO-city, она была огорожена крепким металлическим забором с десятью камерами наружного наблюдения. Эксперты Positive Technologies пришагали к выводу, что она используется для размещения поддельной базовой станции мобильной сети. Вена – третий город-резиденция ООН (после Нью-Йорка и Женевы). Там же размещены штаб-квартиры ОПЕК и ОБСЕ. Место, вызывающее большой заинтересованность у АНБ.

Такие «троянские» базовые станции могут перехватить уникальный идентификатор IMSI, прописанный в SIM-карте, используя так именуемый IMSI-catcher – специальное устройство, маскирующее себя под базовые станции сотовой телефонии. Затем сквозь сетевую защиту системы сигнализации SS7, используемую для настройки большинства телефонных станций, можно отслеживать месторасположение хозяина мобильного устройства по всему миру.

Не отстают от АНБ и иные западные спецслужбы, в частности, контрразведка Великобритании и германская BND.

Организация The Citizen Lab опубликовала итоги исследования серверов троянской программы FinSpy (FinFisher). Популярно, что эту троянскую программу используют правоохранительные органы в разных краях мира для скрытого наблюдения за преступниками или политическими активистами. Троян устанавливается на мобильные телефоны всех популярных перронов, осуществляет запись разговоров и другой конфиденциальной информации. Все эти отправляются на сервер, принадлежащий правоохранительным органам.

Вредоносную программу FinSpy разработала компания Gamma Group International (Мюнхен, Германия), а торговлей занимается дочерняя компания Gamma Group в Великобритании. Покупателями трояна могут быть лишь государственные организации. Эксперты The Citizen Lab установили, что обнаружили C&C-серверы бэкдоров (программ-лазеек) FinSpy в Австралии, Канаде, Германии, США, Великобритании, Эстонии и ещё 19 краях.

Установлено, что FinFisher и FinSpy внедрялись в ОС компьютеров и шпионили за оппозиционерами из Бахрейна, Бангладеш, Малайзии, Мексики, Эфиопии. Вредоносная программа FinSpy встраивалась в фотографию-приманку формата JPEG и запускалась при просмотре на компьютере ничего не думающего человека.

Вредоносы FinFisher и FinSpy довольно давно угоди в поле зрения волонтеров WikiLeaks, проводящих мониторинг их активности и обновляющих информацию об их расползании в рамках темы SpyFiles. Активисты Wikileaks находят, что публикация программы необходима, чтобы жертвы могли защититься от слежки. За заключительные годы во многих странах мира отмечена активность серверов FinFisher Relay и FinSpy Proxy, сквозь которые собирается информация с заражённых компьютеров и мобильных конструкций. По оценке WikiLeaks, за последние годы объём продаж вредоноса составил немало 50 млн евро.

Тем не менее, как недавно сообщило издание «Немецкая вал», спецслужбы ФРГ до конца текущего года обновят шпионское ПО взамен «засвеченного». По сведениям, выговор идёт о программе перехвата и переадресации удаленных коммуникаций – RCIS. Однако если первая версия позволяла следить за настольными ПК, то RCIS 2.0 специально создана для слежки за мобильными конструкциями с Android, iOS и Blackberry.

RCIS 2.0 обходит шифрование, встраиваясь в такие сервисы, как WhatsApp и Telegram. Выходит это через взлом телефонов, при этом сообщения считываются ровно с экранов пользователей. Тем не менее, троян FinSpy останется на вооружении германских правоохранителей, поскольку, несмотря на «засветку», возможности FinSpy вдали превосходят всё, что в настоящее время разрешено законодательством Германии. Так, программа позволяет удаленно вписывать все звонки и сообщения на телефоне, включать микрофон и камеру, а также находить и отслеживать конструкция в режиме реального времени.

В июне текущего года правительство ФРГ зачислило закон о передаче полиции права взламывать устройства, относящиеся лицам, подозреваемым в преступной деятельности. Однако, есть документы, какие свидетельствуют, что RCIS 2.0 находился в разработке уже с начала 2016 года. По-иному говоря, спецслужбы надавили на федеральное правительство, чтобы легализовать шпионские технологии, бывшие до принятия закона подпольными.

Это то, что касается вторжения длинного носа АНБ и других спецслужб в собственную жизнь граждан, неприкосновенность которой гарантирована конституцией. А как насчёт граждан иных стран, на которых местные гарантии распространяются в ограниченном облике?

Некоторым хомячкам кажется, что всё это ерунда – «да кому я необходим такой смешной?». Но если учесть, какие драконовские исправления ввели законодательные органы США в законы о внутренней безопасности после теракта 11 сентября, ситуация выглядит совсем не радужной.

Кроме «никому не нужных красивых людей» кушать ещё люди, которые, волею случая, оказываются не в то время и не в том пункте, попадая под раздачу подслеповатой американской фемиды. Достаточно припомнить, что США объявили себя страной исключительной, законы которой превалируют над интернациональным законодательством.

Американские спецслужбы похищают людей или добиваются их ареста и выдачи от подчинённых порядков. Достаточно обвинить человека в связях терроризмом – и ему грозит пожизненное заключение и пытки в одной из экстерриториальных тюрем ЦРУ в Гуантанамо, Гуаме, Польше или Румынии. Без защитника, без свиданий, без контроля правозащитных организаций.

Не лучше судьба людей, винимых США в кибермошенничестве.

Прецеденты имеются. Вспомним только российских граждан: Романа Селезнёва (взят на Мальдивах, обвиняется в кибермошенничестве), Константина Ярошенко (лётчик, похищен в Либерии), Дмитрия Устинова (взят в Литве, во время покупки туристических принадлежностей, обвиняется в контрабанде оружия), Вадима Полякова (взят в Испании, обвиняется в кибермошенничестве), Александра Панина (программист, взят в Доминикане), Александра Мартышева (программист, арестован в Латвии).

Большинству этих людей обвинения предъявляются на основании перехвата СМС и телефонных переговоров какие, по мнению адвокатов и правозащитников, являются сфабрикованными.

Как говорится, «был бы хомут, а шея отыщется».

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.